Hallo liebe Community,

aufgrund von Smartphone-Wechsel wollte ich mich endlich mal von meinem „gratis“ Mailanbieter verabschieden und habe mir einen Account bei Mailbox.org geklickt. Nicht zuletzt natürlich aufgrund des schönen Blog von Kuketz dazu.

Nun möchte ich das Ganze gleich mit eigener Domain betreiben und lerne gerade dazu. Als Laie mit großem Technikinteresse sehe ich das ganze aber auch ein wenig als Bildungsprojekt.

Nun bin ich aber bei einer Frage angelangt, wo ich nicht ganz sicher bin, wie ich weitermachen soll…

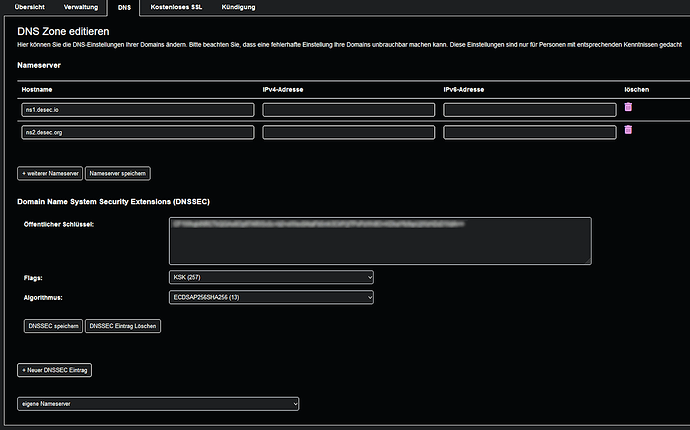

Ich habe mir eine Domain gekauft, ohne vorher wirklich zu wissen, worauf ich achten solllte. Und wer billig kauft, kauft immer Zweimal. Mein Registrar unterstützt nämlich leider kein DNSsec für diese TLD.

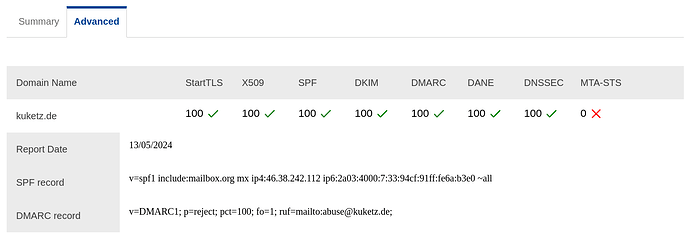

Ich bin jetzt soweit, dass technisch alles funktioniert. Also Mailbox.org versendet und empfängt mit eigener Domain. Außerdem ist SPF, DKIM und DMARC auch eingerichtet und funktioniert.

Wenn ich nun über https://mecsa.jrc.ec.europa.eu/ die Funktionalität checke erhalte ich nicht alle Sternen, da mir das DNSsec fehlt.

Nun zu meiner Frage, was ergibt an dieser Stelle am meisten Sinn?

- Ist DNSsec ein Must Have und sollte für einen sicheren Betrieb unbedingt aktiv sein?

- Hat DNSsec vielleicht auch Nachteile, wie schlechtere Kompatibiltät, Email Unzustellbarkeiten etc.?

- Würdet ihr den Registrar aufgrund dessen noch einmal wechseln?

Ich habe beispielsweise gesehen, dass INWX DNSsec mit meiner TLD unterstützt. Das wären zwar 10 Euro mehr im Jahr. Aber daran soll es am Ende jetzt auch nicht scheitern.

Alternativ könnte ich das Ganze ein Jahr laufen lassen und dann vielleicht wechseln?

Würde mich über etwas Praxis-Nahen Input freuen. Bin halt noch ziemlich Anfäger in der ganzen Thematik.